PGP lleva entre nosotros desde 1991. GnuPG desde 1999. El uso de ambos productos es extremadamente sencillo, y su utilidad es tremenda. Sin embargo, somos realmente pocos los que los usamos con regularidad, y esto dice mucho sobre la mentalidad mayoritaria hacia la seguridad.

Por si alguien no conoce cómo funciona el cifrado asimétrico, copio un buen ejemplo de la wikipedia

Ejemplo de cifrado de mensaje: Ana envía un mensaje a David

- Ana redacta un mensaje

- Ana cifra el mensaje con la clave pública de David

- Ana envía el mensaje cifrado a David a través de internet, ya sea por correo electrónico, mensajería instantánea o cualquier otro medio

- David recibe el mensaje cifrado y lo descifra con su clave privada

- David ya puede leer el mensaje original que le mandó Ana

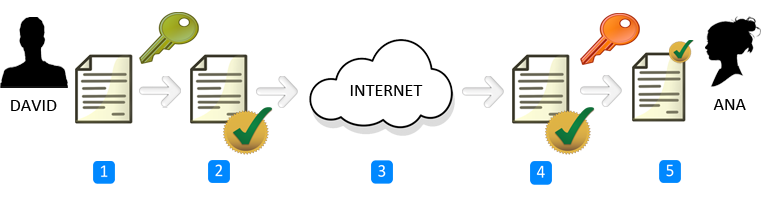

Y un ejemplo de firma con cifrado asimétrico

- David redacta un mensaje

- David firma digitalmente el mensaje con su clave privada

- David envía el mensaje firmado digitalmente a Ana a través de internet, ya sea por correo electrónico, mensajería instantánea o cualquier otro medio

- Ana recibe el mensaje firmado digitalmente y comprueba su autenticidad usando la clave pública de David

- Ana ya puede leer el mensaje con total seguridad de que ha sido David el remitente

La cosa se hace más sencilla aún si tenemos en cuenta que hay diferentes productos muy maduros y pulidos para todos los SSOO (bueno, no lo sé para iOS) que hacen el cifrado, el descifrado y el firmado operaciones transparentes e inmediatas. Por ejemplo, Thunderbird + Enigmail sólo te pide que introduzcas tu frase de paso y se encarga de todo lo demás. Para Outlook hay más posibilidades aún, desde GPG4win hasta el original, PGP desktop home.

El tremendo hacker que ideó PGP, Phil Zimmerman, ponía una analogía muy buena para explicarlo: por el protocolo empleado para el email, un email es como una postal. Cualquiera puede leerla hasta que llegue a mano de su receptor. La encriptación fuerte ofrece un sobre para proteger el contenido del mensaje. Secundariamente, PGP o GnuPG ofrecen un medio muy sólido de autenticación: todo lo que esté firmado con una clave privada (un texto, un archivo) es altísimamente probable que lo haya autenticado el dueño de la firma. Y digo altísimamente porque, como ya han dicho mis compañeros, la seguridad perfecta no existe. En este caso, un troyano lo suficientemente sofisticado que incluyera keylogging y screenscrapping podría capturar la frase de paso y la localización de la clave privada en el disco. Pero vaya, hay que meterlo y operarlo, lo que no es trivial si la seguridad es la adecuada.

Por todo lo dicho, PGP o GnuPG deberían ser de uso extendido en las empresas. Para empezar, GnuPG es libre y gratuito. Para continuar, PGP es un producto extraordinariamente maduro y con un gran soporte. Tanto una PYME con GnuPG como una corporación con PGP podrían asegurar sus comunicaciones y al menos parte de los archivos. Y es lógico, porque la competencia, cuando menos sepa de tus operaciones, mejor. Si trabajas con datos sensibles de un tercero, su seguridad forma parte de tu responsabilidad. Si estás preparando un pliego para un concurso entre varias entidades, lo suyo es que nadie conozca antes de tiempo vuestras ventajas competitivas y el monto de la oferta. La información contable entre sucursales debería moverse con extremo cuidado, y podríamos continuar el ejemplo hasta el infinito.

El coste de mantener una información segura es directamente proporcional a su valor en mercado. Cuando el ministro del interior olvidó su iPad en el tren de alta velocidad, los datos que contenía podrían haber alcanzado un alto valor de «mercado». El problema que plantea este ejemplo es que la gestión de seguridad de iOS es limitada por la arquitectura del SO. El SO es bastante seguro, vale, pero el responsable no tiene demasiadas posibilidades a su disposición para aumentar aún más y gestionar la seguridad. Y no debemos extrañarnos: iOS se concibió como SO estable, fluido y seguro para usuarios finales, y la seguridad corporativa no fue una característica significativa en su diseño e implementación. Si algún ser maligno llega con capacidades de hacerle jailbreaking, los datos que no estén encriptados estarán a su entera disposición

Los correos electrónicos de una PYME no suelen tener un alto valor en mercado. Como dijo Mahjong, es bastante más caro un hacker premium con zero-day y otros recursos que una escort de luxe. El coste de encriptar correos y archivos para esa PYME estará comprendido entre cero y muy barato, según la opción escogida. Dado que la seguridad que proporciona cualquier variante de GPG es muy elevada, la inversión necesaria para superar el «valor de mercado» (negro) de esa información será ruinosa siempre.

¿Usáis PGP en el curro? Si es el caso, al menos en España seréis muy minoritarios, y si es cosa vuestra os habrá costado Dios y ayuda. Sólo conozco el caso del CNPIC como institución pública que promueve PGP para ciertos casos.

PGP es uno de mis recursos de seguridad. Tengo un extenso anecdotario sobre los fracasos a la hora de emplear PGP con socios y colaboradores, incluyendo el uso de guiñoles. Ni por esas. Podría pensarse que es un problema de tratar con lúsers rampantes, pero el problema me ha ocurrido con personas con conocimientos técnicos más que adecuados.

El problema de seguridad no son las lumis o los figuras que no saben cerrar el boquinate. Tampoco es el BYOD. El problema es anterior: casi nadie se toma en serio la seguridad. Es como los accidentes de tráfico: les pasan a otros por torpes, pero yo soy Fernando Alonso y jamás me pasará. Y tal. Y pascual.

La seguridad es un coñazo. Es una pérdida de tiempo. Como es inconcebible asumirla por defecto, cifrar y firmar el correo interno y parte del externo, al final no se aplica nunca, o casi nunca. Por más que un correo firmado sea algo cojonudo cuando llueve marrón y puedes demostrar que tú escribiste exactamente tal y cual cosa, da lo mismo. La mayoría de los usuarios desconoce las capacidades de protección de la información al alcance de todos, y la mayoría de quienes conocen esas capacidades no las valoran ni les importa.

El BYOD podría ser un problema SI la diferencia de seguridad entre un equipo gestionado por la empresa y un equipo propio es importante, tanto a nivel local como en la comunicación. Pero PGP es un ejemplo entre muchos de que la seguridad no cotiza, es un gasto «injustificable» para casi todos. Más que nadie para los directivos, en cuyas manos va a estar la mayoría de la información sensible pero a quienes el conocimiento técnico mancha.

Antes que preocuparse por la seguridad del BYOD, lo que deberían hacer muchas organizaciones es obtener un cuadro general del estado de la seguridad de sus datos y de sus comunicaciones. Con eso en la mano, el siguiente paso obligado debería ser la identificación de la seguridad como un valor que normalmente no renta, pero que se lamentará no tenerla adecuada en momentos puntuales.

Siguiendo el ejemplo, si la organización decide adoptar PGP, el BYOD no debería ser un obstáculo. Como en el ejemplo del antivirus de mahjong, instalado también en los PC domésticos de los empleados, lo que se podría hacer es instalar una solución PGP en los equipos personales de los empleados. Partiendo de la base de que habría información que no debería abandonar los entornos más seguros de la organización, el resto de la información podría gestionarse y comunicarse haciendo que el empleado empleara dos claves públicas: una, en sus equipos corporativos, y otra en sus equipos personales. La información accesible para el empleado debería encriptarse contra sus dos claves públicas, y así podría acceder a esa información no crítica en cualquier momento y de forma segura, mientras que la información crítica estaría encriptada sólo con la firma empleada en entornos seguros.

Cuando menos lo esperas, salta la liebre. Nunca puedes saber cuando un descuido en la información o las comunicaciones te puede perjudicar. Nunca sabes el daño que puede hacer una información aparentemente inofensiva, o no crítica, en manos de un tercero. Si la seguridad es la adecuada, al interesado en la información ajena sólo le quedarán los recursos de Profumo o de Pancho Villa, como antes, y en muchas ocasiones no traerá cuenta pagar a una lumi de luxe o pagar directamente por esa información.

Y por cierto, sea BYOD o no, una wintablet puede ser más optimizada para la seguridad de los datos y las comunicaciones que una tablet Android o un iPad. Vale, hay virus, pero también hay un amplio repertorio de recursos de seguridad, maduros y listos para implementarse.

Síguenos