Antes de nada, por si alguien no ha odio hablar de esta amenaza hacemos un pequeño resumen.

Qué es Cryptolocker?

Es un software que se distribuye de varias formas (correo, enlaces de descarga, etc ) y para varios sistemas operativos como Windows o MacOSX. El software una vez descargado y activado, se convierte en malware al cifrar los archivos a los que tengamos acceso de modificación ya sean locales, de la red local, incluso algunas variantes de las cabinas de almacenamiento (SAN).

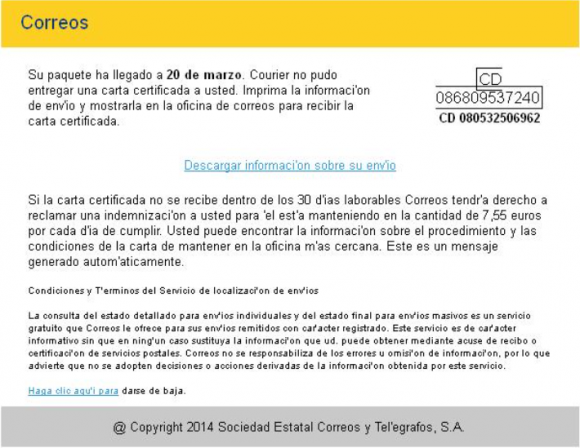

Ejemplo de correo fraudulento de compañia de correos:

Mas información aquí -> http://www.satinfo.es/noticies/2015/nuevo-ataque-de-cryptolocker-que-se-recibe-en-falso-mail-de-correos/

Mas información aquí -> http://www.satinfo.es/noticies/2015/nuevo-ataque-de-cryptolocker-que-se-recibe-en-falso-mail-de-correos/

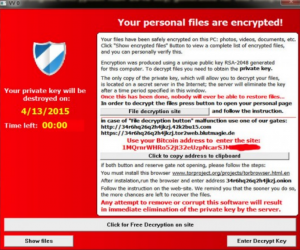

Una vez que el software ha cifrado un gran número de archivos, solicita un rescate normalmente en Bitcoins o vales de prepago, para darte acceso a la clave de desencriptación y así permitirte descifrar los ficheros encriptados y recuperarlos.

Qué hacer si estas infectado?

Bien aquí existen varias soluciones, “lo más importante es no pagar” no aceptar chantajes ya que nadie te garantiza que después de pagar puedas recuperar los ficheros.

Las opciones más comunes serían:

- Utilizar herramientas proporcionadas por las compañías de antivirus, estas suelen tardar un par de días después de cada nueva variante.

- Recuperar versiones anteriores de los archivos integrada con Windows.

- Utilizar shadow explorer para ver versiones ocultas de archivos.

En este apartado recomiendo un artículo de nuestros colegas de windowsinsider.es , en el cual especifican como desinfectarte con varias herramientas.

Como evitar ser infectado por cryptolocker y variantes en Windows ? Que podemos hacer?

Actualmente es muy difícil por los antivirus prevenir este tipo de malwares, ya que los anexos o ficheros descargados no son malware como tal, sino simplemente un programa de encriptación los antivirus no hacen mucho hasta que se ha detectado una variante, esto puede tardar un par de días y es por esto que han generado mucho daño.

Debemos ser proactivos, sobretodo en el entorno profesional. Tenemos que actuar antes de que un ordenador infecte toda nuestra red. Por lo que he visto pocos se preocupan por este aspecto, ya que las típicas recomendaciones para evitar cryptolocker son no abrir adjuntos de correo, o sospechar de este tipo de correos de compañías. Nosotros intentaremos dar una solución antes de que ocurra.

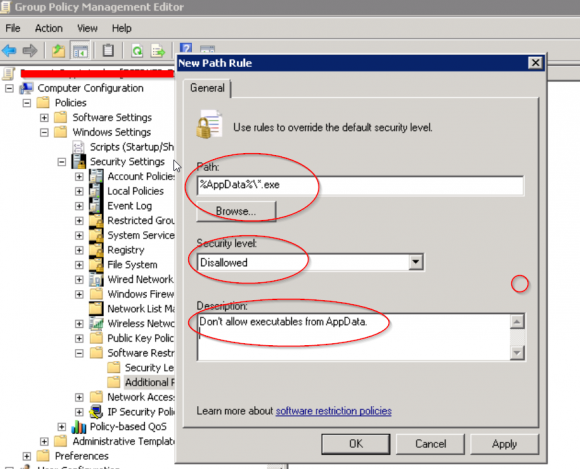

- Si estamos en un entorno Profesional generar una política de grupo:

- Sabemos que las rutas de infección dependiendo del sistema operativo.

- Normalmente los usuarios cuando reciben este tipo de archivos son ZIP, y al hacer doble click abren el programa que tengamos para ejecutar los ficheros comprimidos, es aquí donde debemos de evitar que ejecuten el fichero .exe .

Rutas de infección suelen ser C:\Usuarios\usuariosesion\Appdata\Romaning\ y C:\Documents and Settings\Usuariosesion\Application Data\ . Los Temporales de zips y los programas más comunes son 7zip, winzip, winrar, zip de windows::

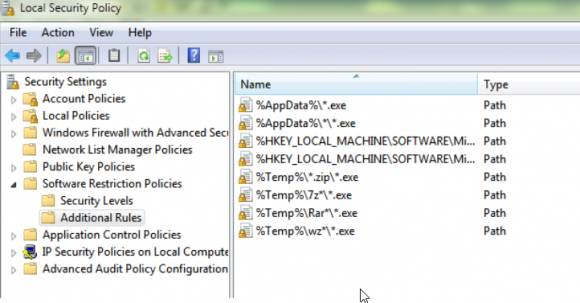

Por lo que haremos una regla que impida que se ejecuten programas dentro de las rutas de %AppData%\*.exe y %AppData%\*\*.exe

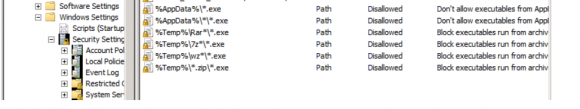

Por lo que haremos una regla que impita que se ejecuten ficheros de las siguientes rutas %Temp%\*.zip\*.exe %Temp%\wz*\*.exe %Temp%\7z*\*.exe %Temp%\Rar*\*.exe

Mediante el gestor de polticias de grupo las podemos hacer de en esta ubicación.

De tal modo que la política quedaría de esta manera.

- Si estamos en un entorno casero, podemos generar una política de grupo mediante gpedit.msc desde la siguiente ruta:

Estos mecanismos no impiden que el usuario pueda infectarse en el 100% de los casos, pero añade una capa manual al proceso que seguramente impedirá a muchos usuarios infectarse. Si algún usuario “avanzado” descomprime el zip en el escritorio y ejecuta el fichero exe , estará infectado.

Síguenos