Adrían Perales que estuvo con nosotros como invitado en el hangout sobre «Privacidad», y que tiene un interesante blog que os recomendamos leer, nos envía este estupendo artículo a modo de sumario con enlaces a temas donde se amplía la información que os dimos.

No os perdáis este estupendo resumen, hay información muy interesante en él.

En el último programa hice mi pequeña aportación sobre el tema de la privacidad. En esta entrada voy a recopilar alguno de los enlaces que mencioné en el programa.

Evidentemente, como ya se comentó allí, quien quiera espiarnos lo va a conseguir dado que son muchos los mecanismos para hacerlo, y conseguir mayor privacidad requiere de nuestra parte más que usar tres o cuatro extensiones o usar otra ROM de Android. Lo que conseguiremos con esto, sin embargo, es al menos poner una pequeña zancadilla a los que nos espían, o una mayor tranquilidad a la hora de usar nuestros aparatos, lo cual ya es mucho.

Antes de empezar

Mucho de lo que voy a comentar aquí lo he aprendido leyendo Prism-Break.org, Privacytools.io o hablando con contactos de redes libres como GNU Social, Diaspora o Pump.io. En estas redes se mueve mucha gente muy comprometida con el software libre y con la seguridad informática.

Para aprender más sobre redes libres y descentralizadas podéis visitar Comunícate libremente, donde unos compañeros y yo hemos publicado bastante material sobre las mismas.

Android

Comencemos con los dispositivos móviles, concretamente con Android, que es donde yo me muevo. Hay una versión de Android completamente libre (a excepción de la comunicación con el módem de la telefónica, claro) llamada Replicant. Solo está disponible para un número muy limitado de dispositivos, pero si contamos con alguno de ellos, es una opción.

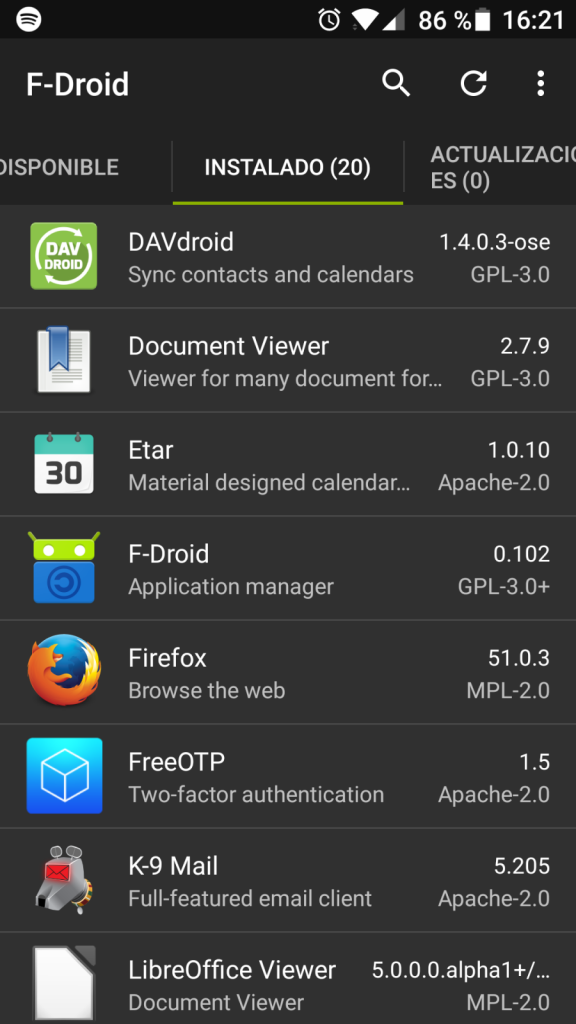

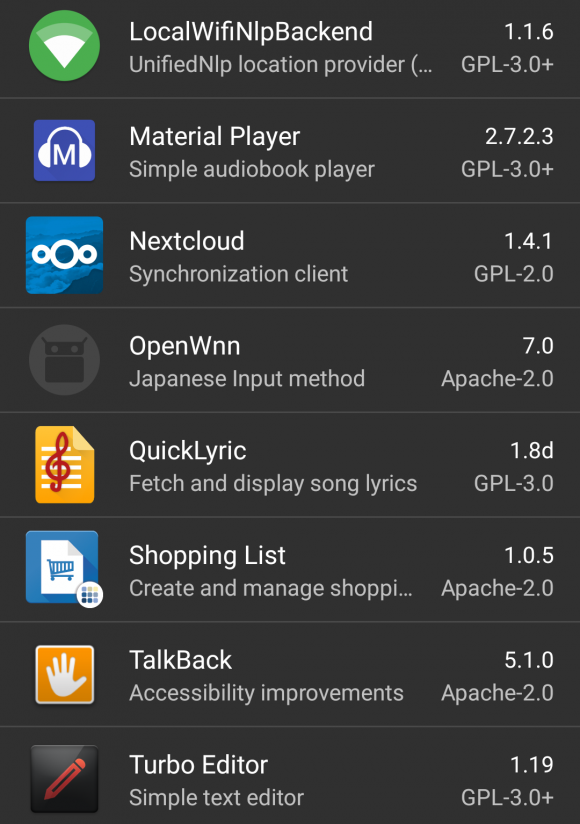

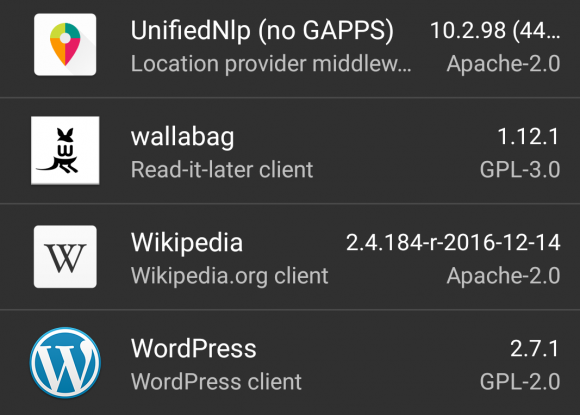

Si no somos tan conservadores, podemos poner una ROM que no incluya los Google Play Services como CyanogenMod, o deshabilitarlos (y confiar en que realmente estén deshabilitados). Si los tenemos deshabilitados, o directamente si queremos descargar aplicaciones de Android cuyo código sea libre tenemos el repositorio aplicaciones F-droid.

Yo tengo instaladas unas cuantas aplicaciones de allí, como se puede ver en las imágenes, y hace un tiempo grabé un vídeo mostrando el uso de mi móvil anterior sin Google Play Services. Está algo desactualizado pero sigue sirviendo, tan solo hay que tener en cuenta lo siguiente:

- Existen aplicaciones para ver YouTube sin necesidad de la oficial: NewPipe (solo búsquedas), WebTube (webapp de YouTube empotrada) y SkyTube (que permite incluso suscripción pero algunos vídeos no van).

- Hay aplicaciones para actualizar las APK que no estén en F-droid. Además de APKTrack, comentado en el vídeo y que requiere descargar el archivo desde el navegador, hay una aplicación llamada Yalp Store que, con una credencial creada por los desarrolladores, nos permite descargar APKs directamente y actualizarlos cuando sea necesario. De esta última conviene leer bien todo lo que nos dice.

Para el navegador

A poco que uno lea, el navegador considerado más privado es Firefox. Es el que yo uso tanto en ordenador como en móvil: aunque en Android es visiblemente más lento que otros, la sincronización y sus extensiones hacen que me haya acostumbrado a él.

En PrivacyTools y Prism-Break tenéis una larga recopilación de extensiones, desde las más básicas para bloquear la publicidad como Ublock Origin hasta las que ofrecen una suite de sugirad completa como NoScript que requiere gran atención por parte del usuario. Las que uso yo son:

- La mencionada Ublock Origin vitaminada con alguna lista anti-tracking de las que trae.

- HTTPS Everywhere, que fuerza la conexión segura en aquellos servidores donde esté disponible.

- Decentraleyes, que previene el envío de peticiones a servicios externos.

- A ratos, alguna extensión anti-rastreo como Privacy Badger o Disconnect, pero como nunca me queda claro qué diferencia hay entre una u otra, al final tiro de Ublock y ya está.

Como regalito extra, hay una extensión llamada I don’t care about cookies que elimina los carteles que obliga a poner la legislación europea advirtiendo del uso de las cookies.

Sobra decir que es mucho mejor usar un buscador centrado en la privacidad como DuckDuckGo

Si queremos garantía de privacidad

Si estamos en una situación más delicada y queremos privacidad más real, además de abandonar ese dispositivo espía por múltiples frentes que es el smartphone, la opción más eficaz sería usar Tails, una distribución viva que pasa todas las conexiones por TOR. Para ello, lo recomendable es usarla en un ordenador fuera de casa, con una conexión que no sea la nuestra, y evitar cualquier página web que nos rastree.

Hay mucho más por investigar

Evidentemente, esta entrada es una pequeñísima recopilación a partir de lo que se dijo en el programa: hay muchísima más tela que cortar, dependiendo de lo que uno quiera complicarse. No he hablado del uso de PGP o de cifrado de discos porque son herramientas que yo apenas uso; tampoco he hablado de las bondades de las redes libres y descentralizadas que, al menos en un primer momento, pueden dificultar un poco el espionaje y la censura, y un larguísimo etcétera. Para todo esto hay otras fuentes que lo pueden explicar mucho mejor que yo; soy un usuario doméstico con algunos conocimientos más, pero no muchos más.

Todo esto de usar aplicaciones basadas en software libre, extensiones para el navegador, tal y Pascual puede parecer mucho trabajo así leído y al principio lo será, pero una vez encontradas las herramientas y adquirido el flujo de trabajo, uno se acostumbra a todo. Las recomendaciones que he hecho solo requieren el aprendizaje inicial, después, a disfrutar.

Todos los enlaces juntos

Dado que he dejado muchos enlaces desperdigados, dejo aquí una recopilación de los mismos para posterior consulta.

- Páginas con herramientas de privacidad:

- Redes libres y descentralizadas:

- Para dispositivos Android:

- Para el navegador (preferiblemente Firefox):

- Para mayor privacidad: Tails

Síguenos