Tanto en el último Hangout como en posteriores artículos de mis compañeros editores se ha mencionado varias veces la seguridad como motivo para que en una empresa no se permita el BYOD (traerse uno sus propios equipos).

Tanto en el último Hangout como en posteriores artículos de mis compañeros editores se ha mencionado varias veces la seguridad como motivo para que en una empresa no se permita el BYOD (traerse uno sus propios equipos).

Quiero en este artículo comentar por un lado lo que pienso de ese argumento, lo que pienso en general de la «seguridad» y por otro dar un motivo por el que pienso que los departamentos de IT (o TI si eres de EEUU) son reacios al BYOD. Anticipo que no es por la seguridad, eso es la excusa, y que es posible que algún señor IT se sienta ofendido, por lo que advertiré en su momento de no seguir leyendo. Tranquilos.

Para comenzar creo que el BYOD es bastante inevitable. Hoy por hoy las empresas, y cuanto más grandes peor, no pueden estar a la última en tecnología. De hecho suelen ser de lo más conservadoras. Suelen estar dos o tres pasos por detrás. Básicamente por dos motivos. El primero es por temas económicos; si funciona para que vas a migrar 40 o 50 mil PCs de XP a Windows 8. El segundo por temas de confianza; ¿vas a migrar 40 o 50 mil PCs de XP a Windows 8 si no confías en él?

Ambos motivos son comprensibles, pero en la otra mano está el hecho de que los usuarios cada vez se sienten más cómodos con la última tecnología que con la tecnología antigua, precisamente porque es más cómoda y les facilita la vida. Nadie va en burro a trabajar si puede ir en coche, por muy ecologista que seamos. En «bici» si, pero claro siempre evitamos a esa gente, ¿no? O por lo menos nos ponemos a barlovento, termino marino que nos indica que nos ponemos entre el viento y el objeto del que hablamos.

Así que nos encontramos con dos perfiles donde es muy difícil que no se dé el BYOD. Los empleados de cierto nivel de responsabilidad (digamos mandos intermedios) y los directivos. Entre empleados de niveles inferiores se da menos.

¿Qué pasa entre los mandos intermedios? En casi todas las empresas hay bonos para esos mandos ligados a la productividad, así que al competir el empleado piensa que todo lo que pueda usar en su beneficio y que le suponga alcanzar los objetivos es bueno. Si una herramienta me facilita el trabajo y la empresa, por los dos motivos comentados, no me la da voy a traérmela de mi casa.

Bien mirado no es solo de mandos intermedios para arriba, el electricista de mi empresa en ocasiones se trae herramientas propias porque le permiten terminar su trabajo más rápido. Pero en general entre los que podríamos denominar «oficinistas» es de mandos intermedios para arriba donde se da el tema.

¿Y los altos directivos? Los altos directivos tienen sus cosas, sus caprichos y como se dice vulgarmente piensan que su m*erda no huele. Ellos son los primeros que aparecieron con sus iPads por la oficina. Y claro, mandan. Y mucho. Así que a ver quien es el guapo que va al CEO a decirle que no se lleve su iPad a trabajar.

Así que tenemos ya los teléfonos y los tablets o portátiles metidos por los empleados de cierto nivel. ¿Qué pasa entonces?

Si eres señor IT y sigues leyendo luego no te enfades. Te he avisado.

Yo fuí señor IT. Pero un señor IT muy atípico como veremos. Estuve en eso aproximadamente desde el año 1988 al 2010. Trabajando como señor IT. Son 22 años cobrando como señor IT, así que conozco el percal; lo digo por los inevitables comentarios «ad homimem» que se realizarán.

Pues bien, tu eres el señor IT (y con eso no me refiero al director de IT sino a todos y cada uno de los empleados de IT de la empresa) y comienzas a ver que gente con cierto poder en la empresa te empieza a preguntar como hacer X en el equipo Y, donde X es algo que siempre hacían tus usuarios en el Lenovo Dual Pentium con 512 MB de RAM y Windows XP (Service Pack 3, eso si) que le tenías puesto, pero donde Y es un equipo que desconoces.

Vaya. Te acaban de j*der. Tu que tenías tu sistema de fábula montado para poder atender a los usuarios, demasiados siempre por persona de IT, sin ni siquiera levantarte del sitio, y ahora te comienzan a venir usuarios con preguntitas y problemitas de sistemas operativos y dispositivos que no conoces y te pasan dos cosas. Primero que la máquina de hacer churros que era responder las dudas de los usuarios ya es más compleja y segundo que ocasionalmente tienes que decirle al usuario la frase más terrorífica para el señor IT, la frase que jamás quieren decir: «Uy, pues de eso no sé».

Dios!!!! No!!! Tu señor IT que te regodeas en tu sapiencia y que te encanta ese áurea de «TI guy» chico IT, geek pero sociable aunque no te mezclas con la plebe que no sabe de IT, tienes que decirle a un directivo de la empresa «uy, pues de eso no sé». Y claro si eres un señor IT, con sus excentricidades que te toleran porque «ya sabemos los informáticos son raritos», y vas y dices «uy no sé» pierdes tu áurea y ya no eres guay o «cool» o excéntrico señor IT, pasas a ser solo un candidato a ser considerado un sociopata.

Así que ¿qué haces? Opción a) vas a Internet y como TODO está ahí te informas y resuelves el problema con lo que mantienes tu áurea y sigues siendo el señor IT excéntrico pero resolutivo o b) piensas que como el que te está haciendo la gran put*da es un directivo has de buscar a un directivo que le pare los pies (si puede).

¿Por qué? ¿Por qué en el 99% de los casos recurren al plan B? No lo entiendo. En serio. Yo estuve 22 años como señor IT porque la tecnología me apasiona y pensé, idiota de mí, que trabajar en lo que era mi pasión me haría más feliz. Un compañero de trabajo me definió diciendo: «A Tejedor, si le quieres tener entretenido una tarde, tomas una caja de zapatos, le pintas dos botones y se la das». Así soy yo. El que me definió era un «crack». Bueno, luego resultó ser un corrupto y le echaron de la empresa, pero desde luego tenía ojo con la gente.

Así que Plan B. El Señor IT corre que te corre se va al directivo de IT y llega y le dice… un momento, no puede decirle la verdad, que no sabe, porque ante su directivo de IT se vende con la imagen del señor IT que de todo sabe y es guay porque sabe de tecnología. Pero en su salvación viene el sacrosanto tema de la SEGURIDAD (efecto de truenos aquí o una luz que venga del cielo como señal de Dios).

Le dice al directivo de IT que el tener múltiples plataformas y que los directivos anden trayendo y llevándose sus terminales a casa genera un tremendo problema de SEGURIDAD. Cielos, es cierto, esto puede ser el fin de la empresa tal y como la conocemos, piensa el directivo de IT, quien apunta en su smartphone de última generación, y no en la m*erda de Blackberry del siglo pasado que le puso la empresa, «BYOD y SEGURIDAD, a tratar en próximo consejo».

¿De verdad que la seguridad se ve afectada o es solo la excusa para que señor IT vuelva a su máquina de churros de contestar preguntas sobre un sistema operativo del siglo pasado casi el siglo pasado como es XP (2001 D.C.)?

Bueno, es cierto que el directivo o mando intermedio por capricho o por ganar productividad mete documentos de la empresa, quizás algunos muy importantes, y los lleva y los trae entre su casa y el trabajo. Lo hace en un equipo de última tecnología que es prácticamente inviolable y no en el portátil con el XP de hace 14 años con unos cuantos conocidos y ya nunca más reparados problemas de seguridad, pero efectivamente lo hace.

Claro que también hay llaves USB. Aunque en algunas empresas los prohiben. Aunque también hay fotocopiadoras. Aunque en algunas empresas las restringen. Vamos, que al final, hay mil modos de sacar el documento super-importante y super-confidencial de la empresa, pero el PROBLEMA es el iPad del directivo, ¿no?.

¿Por cierto si «pierdes» una llave USB en la entrada de la empresa con un virus de día cero que lleve un key-logger? ¿Qué crees que va a pasar?

Cuando le das un dato confidencial a un empleado, del nivel que sea, le has de advertir de las consecuencias de una filtración y caso de demostrarse que el documento finalmente se filtra proceder con las medidas oportunas contra el empleado, tales como despidos y demandas judiciales.

Eso es lo que hay. Es que la seguridad amigo señor IT simplemente NO EXISTE. Solo hay dos cosas seguras en esta vida la muerte y los impuestos, dicen los anglosajones.

Os cuento una parte de mi vida que incluso algún familiar desconoce.

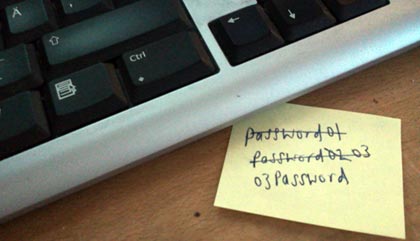

Por motivos que no vienen al caso terminé colaborando con una parte del Ejercito de mi país en temas de seguridad informática. Hablamos de una época… ufff… años y años y años. Una de las múltiples charlas que daba eran para concienciar a los mandos sobre como mantener seguro tus datos. Jamás hablaba de encriptación, o de métodos anti-copia, o de esas zarandajas. Si hablaba un poco de passwords, pero no en el sentido que ahora un señor IT o peor aun un señor LOPD (uy que asco lo que he dicho) hablan. Sobre passwords venía a decirles que no pusieran passwords como «dfx_uu/&$7GmESSD», que es lo que ahora recomiendan los señores LOPD (Dios, cada vez que digo eso me da un retortijón, voy a terminar teniendo que ir al baño). Es que si tu password es «yUjK998_ggi/&%334» la vas a apuntar, ¿sabes? Pero eso es tema para otro artículo.

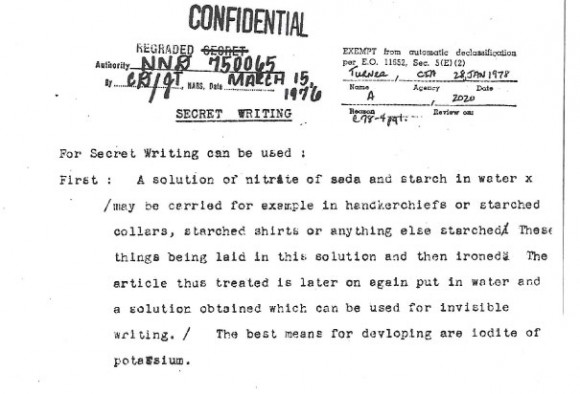

A donde iba es que al final la parte del Ejercito donde yo colaboraba entendió que lo importante no era solo asegurarte de que no podían copiarte los datos, entendieron que inevitablemente alguien en algún momento, filtraría un dato, y entonces lo importante sería saber quien había sido para detener y castrar al maldito felón.

Al final el método, moderno para la época, marcaba las páginas de modo que aun en extractos bastante cortos fotocopiados del documento original se supiera de que copia provenía. Mi trabajo consistió en idear el sistema y demostrar que funcionaba. Otros más sabios que yo hicieron el trabajo sucio escribiendo los drivers de impresora y otros programas.

Cuando pillaron a un felón con mi sistema, no antes, esto es, demostrando que el sistema era efectivo me lo agradecieron bastante. Es que un periódico tuvo la ocurrencia de mostrar un párrafo fotocopiado de un documento protegido con mi sistema. Por cierto, ahora bastante arcaico, pero aún seguramente efectivo.

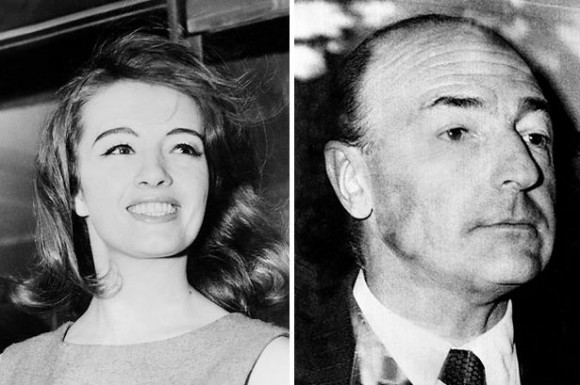

¿Otro ejemplo de que la SEGURIDAD no existe? El caso Profumo. Década de los 60s. Reino Unido de la Gran Bretaña e Irlanda del Norte. El señor Profumo es Ministro de la Guerra de su Graciosa Majestad. El KGB se las apañó y bastante bien para sacar toda la información que pudo sobre despliegues OTAN e información en general del Muy Glorioso Ejercito Británico.

Claro, seguro que el señor Profumo se llevaba en su iPad los documentos de despliegue británicos y los planes de la OTAN… espera… año 1963… el señor Profumo no podía tener iPad, ¿no?

No, el señor Profumo no tenía iPad, el señor Profumo tenía p*lla (pene, miembro, falo, órgano viril, zambomba, palito de las risas, pito…). Y claro como tenía ese apéndice la señorita Christine Keeler le sacó todo lo que pudo de él… no, no del miembro viril que también, sino del cerebro del señor Ministro. Y se lo contó a su otro amante, el señor Yevgeny Ivanov que era un señor agregado naval en la embajada de la Unión de Repúblicas Socialistas Soviéticas en Londres. Pero claro no era solo eso, también era «rezident» de la KGB en Londres.

Y podría seguir contando anécdotas por páginas de tiempos donde la informática o no existía o no era relevante y donde, no por las siglas BYOD sino por las siglas ADN (DNA en EEUU), se filtraba la información hasta de organismos super-secretos.

«El factor humano». ¡Qué gran novela de Graham Green! ¡Léanla! La pueden piratear si quieren; el caballero lleva muerto ya 23 años, no le importará.

Uno de mis hackers favoritos es uno que en realidad aun siendo uno de los hackers más famosos no tiene unos conocimientos enciclopédicos IT alucinantes. No. Lo que tiene es su concepto de la «ingeniería social». Se trata de Kevin Mitnick.

El señor Mitnick no es que sea el mejor programador de virus o de gusanos o asalta-servers del planeta, no, cierto, el no lo reconocerá si se lo preguntas pues tiene ese orgullo tan de señor IT de nunca decir «uy de eso no sé». Pero tiene el arma definitiva, una gran habilidad para la «ingeniería social».

Lo que Mitnick llamó la «ingeniería social» era simplemente ir a por el eslabón más débil de la cadena de seguridad, si, el ADN, el ser humano, sus costumbres, su bondad, su disposición a ayudar, su (terrible arma contra la seguridad) empatía. El cuenta como entraba en sistemas simplemente llamando apuradísimo a algún empleado de la empresa pidiéndole ayuda. Si Mitnick conseguía convencer al empleado que era un compañero y apelando a su empatía conseguía las password de acceso o lo que hiciese falta. En realidad el habla de que mejor hacer el truco con empleadas pues la mujer tiende a ser más empática con un hombre indefenso que un hombre con otro hombre, son palabras suyas no mías. Chicas no maten al mensajero.

El tema Mitnick da para otro artículo, pero es un ejemplo más de que la SEGURIDAD no tiene nada que ver con proteger más o menos un sistema informático. Tiene más que ver con generar un clima de fidelidad a la empresa, de compromiso con ella, de tener a los empleados contentos y de que claramente se entienda que en caso de filtración se va a saber quien fue y se le va a castrar. Y así la bala que mencionó brillantemente Juan Carlos Quijano en el último Hangout tenga menos efecto.

Contó Juan Carlos que Pancho Villa decía que la bala más efectiva para obtener información era la bala de 50.000 pesos. Le das a alguien 50.000 pesos (supongo que de la época y en el contexto de la Revolución Mexicana) y tienes más posibilidades de obtener la información que apuntándole con una bala de plomo a la cabeza. En el segundo caso el tipo puede hacerse el bravo y morir por no desvelar la información. Morir de heroe es una gran motivación. Pero 50.000 pesos lo eran más.

En resumen.

No creo que un sistema más heterogéneo donde haya equipos de varios fabricantes o donde los usuarios traigan sus propios equipos sea más seguro que un sistema presuntamente cerrado y mono color.

Así que, ¿qué es lo que deben hacer los señores IT? Si no puedes vencerlos únete a ellos.

Propón sistemas para asegurar (por Dios no digas «securizar» o «segurizar») los equipos que los usuarios vayan a usar. Existen métodos para hacerlo. Los sistemas MDM (Mobile Device Management) cada día son mejores. El otro día estuve atendiendo a una presentación en Nokia sobre las mejoras para la integración de datos de empresa en los Windows Phone 8.1 y el sistema es excelente. También he visto lo mismo para iOS y para Blackberry. Para Android… en fin… nada, es broma, también hay buenos sistemas aunque opino que es menos seguro.

Propón métodos para pillar al traidor. No pierdas tiempo ni energías en tratar de evitar la filtración, porque es imposible. OK, no se lo pongas fácil, pero invierte tu tiempo y el dinero de la empresa en sistemas para determinar y detener a quien se vaya de listo y filtre información.

Propón métodos de asegurar los BYOD de tus directivos. No vas a poder evitarlo, tu director de IT tiene un iPad. Así que si no puedes con ellos únete.

Pero, especialmente, no caigas en los vicios de los que nos hablaban en «¿Quién se ha llevado mi queso?» (otro libro para piratear, si quieres, aunque Spencer Johnson sigue vivo y se cabreará). Recuerda que eres señor IT por vocación, como los cirujanos o los curas. Recuerda cuando eras feliz aprendiendo cosas nuevas y cacharreando. Los directivos y mandos intermedios de tu empresa te van a dejar GRATIS que trastees con sus aparatos (Dios que mal suena esto, ¿no?) y seguirás siendo el guay señor IT excéntrico pero resolutivo que a las mujeres gusta, aunque evidentemente no se los liguen… por Dios quien se va a ligar a un señor IT aspirante a sociópata, ¿no? Bueno… o quizás sí, mi madre siempre dice que nunca falta un roto para un descosido.

Si no quieres nunca digas «uy de eso no sé» usa mi frase «es un problema interesante, ¿me das unos minutos para que lo estudie?» y corre a Internet y vuelve con la solución.

J*der, a ti te gustaba cacharrear, ¿verdad? El BYOD te dá la oportunidad única de que gente con pasta, problemas, y equipos de última generación te los presten para jugar.

Claro que no te pases ahora a este extremo que comentaron algunos de nuestros editores en el tercer Hangout:

«Disclamer» que dicen los anglosajones.

No pretendo sentar cátedra con lo aquí expuesto, entiendo las reservas de los departamentos informáticos, entiendo el concepto de seguridad, pero lo entiendo desde mi punto de vista que es el que os he contado aquí.

Y tampoco odio tanto como parece a los señores IT… bueno a los señores LOPD sí, pero a los señores IT no tanto.

Bueno, disculpadme que voy a lavarme los dientes que decir LOPD me deja un regusto a M*ERDA en la boca.

P.D.: Para los que tienen el placer de ser de otro país distinto de España, LOPD es Ley Orgánica de Protección de Datos, una ley española que crea una serie de normas (absurdas) y salvaguardas (que no se cumplen pero se hace como si se cumplieran) para proteger los datos informáticos de los españolitos. Es mucha letra, mucha verborrea, mucho ganándose un sueldo con marear la perdiz y poca poquísima seguridad adicional.

Síguenos